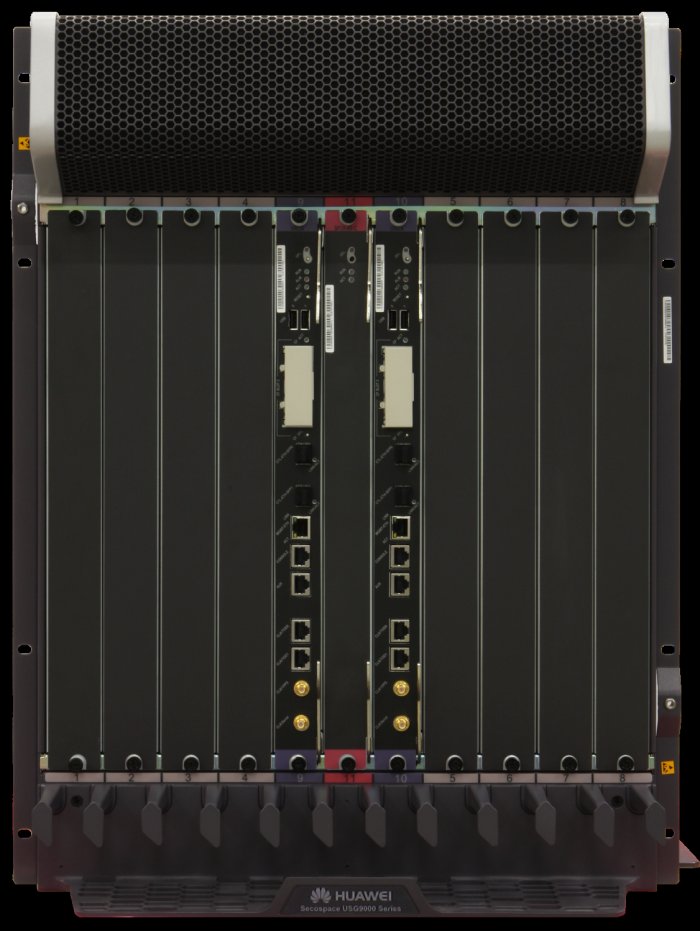

USG9560

产品特点

网络接入方式越来越灵活多样,无论从计算、存储到传输,还是在本地、管道或者云端,业务流量都在快速增长,导致带宽消耗增加,现有设备性能普遍性能不足,信息爆炸对当前企业的IT系统带来了极大的压力和挑战。从企业信息安全的角度考虑,移动办公使得企业网络边界变得模糊,黑客能够更方便的通过移动终端入侵企业IT系统;传统的安全网关通常只能通过IP和端口进行安全防护控制,难以完全应对层出不穷的应用威胁和Web威胁……信息安全问题日益复杂。

USG9500系列防火墙定位于保护云服务提供商、大型数据中心、以及大型企业园区网络业务安全。提供高达T级处理性能,集成NAT、VPN、虚拟化、多种安全特性,和高达99.999%可靠性,帮助企业满足网络和数据中心环境中不断增长的高性能处理需求,降低机房空间投资和每Mbps总体拥有成本。

T级处理性能,应对激增流量

USG9500系列防火墙性能卓越:

· 实现万兆线速转发,最高可达1.92Tbps的业界高性能,轻松应对Web2.0带来的流量的挑战,促进万兆产品的规模商用,与数据网络发展同步。

· 并发连接数最高可达25.6亿,通过多核技术实现连接数与整体性能的协调,真正支撑Web2.0应用。

· 新建连接数最高可达2560万/秒,从容应对上网峰值和DDoS攻击等突发网络状况,保障网络的顺畅运行。

端到端可靠性方案,保证业务永续

USG9500系列防火墙提供完善的端到端可靠性方案,具有高端路由器的可靠性级别,保证业务的连续性:

· 设备级可靠性

o 双主控板备份技术,支持在不间断业务的情况下,主备主控板平滑倒换。

o 交换网板N+1备份,实现板间数据交换负载分担冗余备份。

o 业务板间负载均衡和备份,当某一业务板出现故障时,后续业务流量会被重新分发到其他业务板进行处理。

o 关键部件冗余,包括电源模块、风扇等冗余备份,且支持热插拨,在更换风扇或电源模块时不影响业务的正常运行。

· 网络级可靠性

o 支持HRP(Huawei Redundancy Protocol)协议实现双机热备份功能,包括主备备份(Active/Standby)和负载分担(Active/Active)两种方式。HRP负责在主/备设备之间备份关键配置命令和会话表状态信息,从而确保主用设备出现故障时能由备份设备平滑地接替工作。

o 支持外接专用BYPASS设备。当USG9500系列防火墙发生故障时,流量经过BYPASS设备转发,保证业务不间断。

· 链路级可靠性

o 支持跨接口板绑定接口,流量均衡转发,提升链路可用性、增加总带宽。

o 支持BFD(Bidirectional Forwarding Detection),用于快速检测、监控网络中链路或者IP路由的转发连通状况。

技术规格

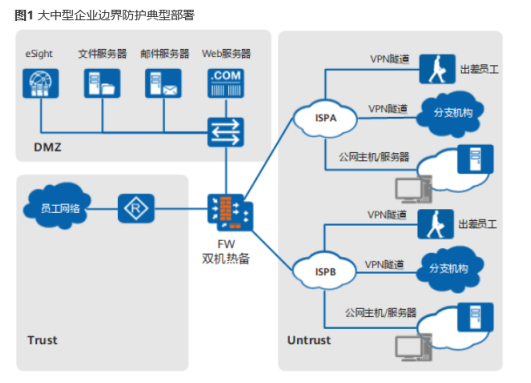

应用场景

大中型企业边界防护

本节主要介绍如何通过将USG9500系列防火墙作为大中型企业的出口网关,来对企业的网络安全进行防护。

大中型企业通常是指员工人数在500人以上的企业。大中型企业通常具有以下业务特征:

· 对可靠性要求较高,需要边界设备支持持续大流量运行,即使链路、设备故障也不能影响网络运转。

· 企业人员众多,业务复杂,出口流量较大,配备有多个出口,且流量构成丰富多样。

· 对外提供网络服务,例如公司网站、邮件服务等。

· 容易成为DDoS攻击的目标,而且一旦攻击成功,业务损失巨大。

· 通过ISP选路、智能选路和透明DNS等功能合理分配多条出口的链路带宽,保证用户流量的健康、高效转发,避免流量绕道转发和单条链路出现拥塞的情况发生。

· 针对内外网之间的流量部署带宽策略,控制流量带宽和连接数,避免网络拥塞,同时也可辅助进行DDoS攻击的防御。

· 在USG9500系列防火墙与出差员工、分支机构间建立VPN隧道,使用VPN保护公司业务数据,使其在Internet上安全传输。

· 开启DDoS防御功能,抵抗外网主机对内网服务器进行的大流量攻击,保证企业业务的正常开展。

· 部署日志网管系统(需要单独采购),记录网络运行的日志信息,可以帮助管理员进行配置调整、NAT溯源和风险识别。

· 采用双机热备部署,提高系统可靠性。单机故障时可以将业务流量从主机平滑切换至备机上运行,保证企业业务持续无间断的运行。

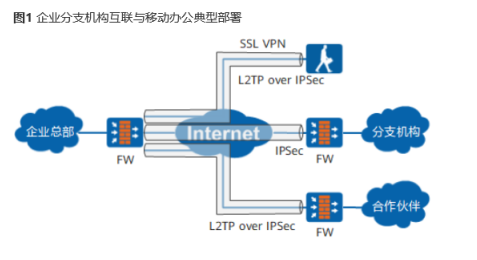

VPN实现分支机构互联与移动办公

现代企业为了在全球范围内开展业务,通常都在公司总部之外设立了分支机构,或者与合作伙伴进行业务合作。分支机构、合作伙伴、出差员工都需要远程接入企业总部网络开展业务,目前通过VPN技术可以实现安全、低成本的互联接入和移动办公。

企业分支机构互联场景通常都具有以下特征:

分支机构通常都需要无缝接入总部网络,并且持续不间断地开展业务。

合作伙伴需要根据业务开展的情况,灵活进行授权,限制合作伙伴可以访问的网络范围、可以传输的数据类型。

出差员工的地理接入位置不固定,使用的IP地址不固定,接入时间不固定,需要灵活地随时接入。而且出差员工所处位置往往不受企业其他信息安全措施的保护,所以需要对出差员工进行严格的接入认证,并且对出差员工可以访问的资源和权限进行精确控制。

· 所有远程接入的通信过程都需要进行加密保护,防止窃听、篡改、伪造、重放等行为,同时还需要从应用和内容层面防止机密数据的泄露。

· 对于拥有固定VPN网关的分支机构和合作伙伴,使用IPSec或者L2TP over IPSec建立静态永久隧道。当需要进行接入账号验证时,建议使用L2TP over IPSec。

· 对于地址不固定的出差员工,可使用SSL VPN技术,无需安装VPN客户端,只需使用网络浏览器即可与总部建立SSL VPN隧道,方便快捷。同时可以对出差员工可访问的资源进行精细化控制,或者使用L2TP over IPSec与总部建立IPSec隧道。

· 在上述隧道中,通过IPSec加密算法或者SSL加密算法,对网络数据进行加密保护。

· 对于通过VPN隧道接入后的用户,进行接入认证,保证用户合法性。并且基于用户权限进行访问授权。

部署入侵防御、DDoS攻击防范,避免网络威胁经由远程接入用户穿过隧道进入公司总部,同时防止机密信息泄露。